[画像: https://prcdn.freetls.fastly.net/release_image/54842/4749/54842-4749-3282d43dea103d9d75cc0fda35906538-1280x720.jpg?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

詳細・参加申込はこちら

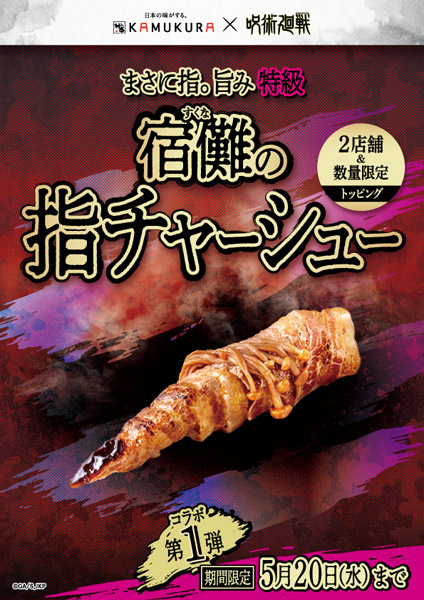

■ランサム侵入が増加し“認証突破後”の挙動が被害拡大を左右している現状

企業のIT環境がクラウド中心へ移行する中、攻撃者は従来の境界防御を回避し、認証情報を起点に侵入する手法を高度化させています。近年のランサムウェア攻撃では、端末を無差別に狙うのではなく、まずユーザーアカウントを奪取し、正規ユーザーとして内部に侵入した後、権限昇格や横移動を通じて被害を拡大させるケースが主流です。その結果、エンドポイント対策や一部のID対策を実施していても、「侵入後にIDがどのように使われているのか」が見えず、被害拡大を止められないという状況が多くの企業で発生しています。

■ID対策をしていても防げない理由は「侵入後のID悪用」が見えていないこと

多くの企業では、ADやクラウドIDの運用、パスワードポリシーの強化、多要素認証の導入など、一定のID対策をすでに実施しています。しかし、認証情報が奪取された後のアクセスや振る舞いについては、従来のエンドポイント防御や境界型防御では十分に把握・制御できません。この「認証突破を前提とした侵入」に対して、侵入後のID悪用や横移動を可視化・抑止できていないことこそが、ID対策をしていてもランサム侵入を防ぎ切れない構造的な要因となっています。

■侵入後のID悪用を可視化し、横移動を止めるID中心のゼロトラスト実践

本セミナーでは、ランサム侵入の起点となる認証悪用にどう備えるべきか、また仮に侵入を許した場合でも被害拡大を防ぐために何が必要かを、ID中心の視点で解説します。具体的には、Cisco Duoによる多要素認証とデバイス状態を組み合わせた認証防御に加え、Cisco Secure Accessを活用したアクセス制御の統合により、侵入後のID利用を継続的に検証・可視化するアプローチを紹介します。さらに、ITDRの考え方を取り入れ、IDの振る舞いを軸に横移動を抑止することで、「ID対策をしていても防げない」状態から脱却するための実践ポイントを示します。

■主催・共催

高千穂交易株式会社

シスコシステムズ合同会社

■協力

株式会社オープンソース活用研究所

マジセミ株式会社

詳細・参加申込はこちら

マジセミは、今後も「参加者の役に立つ」ウェビナーを開催していきます。

過去セミナーの公開資料、他の募集中セミナーは▶こちらでご覧いただけます。

[動画: https://www.youtube.com/watch?v=SufmqjROp0A ]