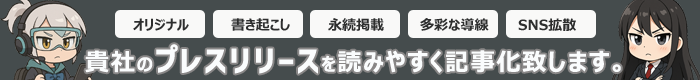

GMOインターネットグループでサイバー攻撃対策事業を展開するGMOサイバーセキュリティ byイエラエ株式会社(代表取締役CEO:牧田 誠、以下GMOサイバーセキュリティ byイエラエ)は、外部公開IT資産を自動で棚卸し・可視化するASM(Attack Surface Management、以下ASM)ツール「GMOサイバー攻撃ネットde診断 ASM」での脅威検知の結果を分析し、2025年 第3四半期(7月~9月)の 脅威検知ランキングを発表しました。本調査は、期間中に「GMOサイバー攻撃ネットde診断 ASM」で検知した約57万件のデータを集計・分析しています (※1)。

[画像1: https://prcdn.freetls.fastly.net/release_image/136/5135/136-5135-6b65623cf0570e59da8fba46a6f445f0-3900x2041.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

(※1) 調査結果のパーセンテージは、小数点以下第一位を四捨五入した数値です。

【レポートの趣旨と総評】

「GMOサイバー攻撃ネットde診断 ASM」では、IT資産に影響あたえる脅威を5段階のリスクレベルで評価しており、脅威が検知された場合は、検知内容とリスクレベル、対策方針を利用者へ通知しています。「GMOサイバー攻撃ネットde診断 ASM 脅威レポート」は、検知した脅威の内容を統計分析し、企業や団体におけるIT資産の棚卸しや定期的なセキュリティ対策に役立ててもらうことを目的で発表しています。

GMOサイバーセキュリティ byイエラエにとって、初めての統計調査となる今期の脅威レポートでは、「サポートの終了したソフトウェアの利用」や「既知の脆弱性が存在するソフトウェアの利用」といったIT資産管理の不備が、脅威カテゴリの上位にランクインしました。脆弱性は公開されてから1カ月以内に悪用されるリスクが高いといった調査(※2)もあり、脆弱性が残存するソフトウェアを利用することは高いリスクと言えます。加えて、近年猛威をふるうランサムウェア(※3)攻撃の感染につながるVPN(※4)機器やリモートデスクトップ(RDP)(※5)のアクセス制御不備がランクインしました。本レポートの結果は、企業のIT管理者に対し、システム運用やバージョン管理の継続的な改善を強く求めるものとなりました。

(※2) Mandiant(2024年10月),「Mandiant How Low Can You Go? An Analysis of 2023 Time-to-Exploit Trend」

(※3) ランサムウェアは、感染したシステムのデータを暗号化し、被害者に対してデータの復元と引き換えに身代金を要求することを目的とした悪意あるソフトウェアのこと。

(※4) インターネットとデバイス間を仮想的な専用線でつなぎ、安全にデータ通信を行う技術

(※5) 手元のコンピュータからネットワークで接続された他のコンピュータを操作する技術

■ 2025年 第3四半期 集計対象の脅威数

・ 集計対象件数:571,493件 (集計対象期間:2025年7月1日~9月30日)

【調査結果の主なトピック】

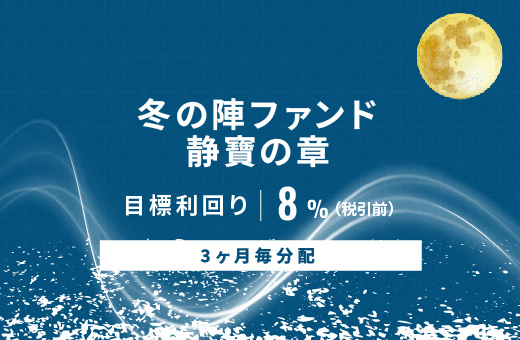

■高リスクの脅威検知数1位は「既知の脆弱性が存在するソフトウェアの利用」

2025年 第3四半期は、お客様のシステム環境から、サイバー攻撃に悪用される恐れのある脅威を35,609件検知しました。高リスクとして検知された脅威カテゴリの上位は以下の通りです。

1位「既知の脆弱性が存在するソフトウェアの利用」

2位「バージョン管理の不備(サポート終了のソフトウェア利用)」

3位「アクセス制御・暗号化・認証不備」

外部公開IT資産で「既知の脆弱性が存在するソフトウェアの利用」をしている状態は、サイバー犯罪者に攻撃方法を公開しているといっても過言ではなく、サイバー攻撃を受ける危険性が極めて高い状態です。また、「バージョン管理の不備(サポート終了のソフトウェア利用)」は、新たな脆弱性が発見されても修正対応されることはなく、脆弱性が発見された時の対策が困難になることから、常時適切なバージョンへ更新しておくことが求められます。

サイバー攻撃対策の第一歩は、所有するIT資産に脆弱性があるか、バージョンは最新化など状態を含めた棚卸しを行うことから始まります。その次に、悪用のされやすさから対策の優先順位を決定していきます。今回のレポート結果からは、定期的に外部公開IT資産を自動で棚卸し・可視化するASMの重要性が再確認される結果となりました。しかしながら、多種多様なソフトウェアを利用するシステム環境においてIT資産を適切に管理することは一筋縄ではいきません。全社で統一したASMツールを活用することは解決策のひとつとなります。

[画像2: https://prcdn.freetls.fastly.net/release_image/136/5135/136-5135-9bf1950e7ca0cf1e3452b841f35f0ef9-1920x1080.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

図1:高リスクの脅威カテゴリ割合

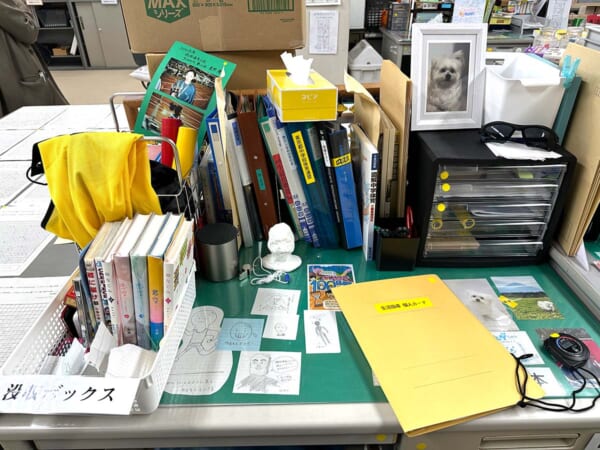

■ランサムウェア感染要因となるVPN公開は「アクセス制御」カテゴリで7位

「アクセス制御・暗号化・認証不備」カテゴリの高リスク脅威は4,426件検出しました。本脅威カテゴリでは、1位は「FTPプロトコルでの平文通信」でした。FTP は多くのレンタルサーバで提供されている機能ですが、平文通信が有効化されていると、機密情報の漏洩や通信内容の改ざん(MITM攻撃)の被害にあう可能性があります。また、本カテゴリでは、近年猛威をふるうランサムウェア攻撃の感染につながるVPN機器やリモートデスクトップ(RDP)のアクセス制御不備がランクインしました。警察庁の調査(※6)によると、ランサムウェアはVPNやRDPからの侵入が8割以上を占めており、攻撃の常套手段となっています。VPN・RDPがインターネット上で公開されている場合は、適切なセキュリティ対策を行うことが必須です。IT資産が意図せず公開されていないか、設定不備がないか、企業は定期的に確認することが求められます。

(※6) 警察庁(2025年9月), 「令和7年上半期におけるサイバー空間をめぐる脅威の情勢等について」

[画像3: https://prcdn.freetls.fastly.net/release_image/136/5135/136-5135-fb9abd41255c5e4856ac2c81623ab253-1133x992.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

表1: 「アクセス制御・暗号化・認証不備」カテゴリで検知した高リスク脅威ランキング

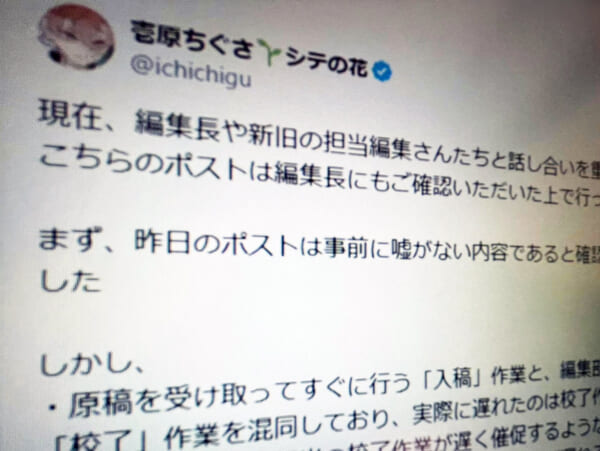

■「バージョン管理の不備」の脅威のうち10個にひとつが「WordPress」の脆弱性

サポート終了のソフトウェア利用など「バージョン管理の不備」があった高リスクの脅威検知数は12,184件でした。中でも、WordPressのバージョン管理の不備は1,071件と検知数全体の9%でした。 日本語サイトの83%がWordPressを利用しているという調査(※7)もあり、日本での利用率は非常に高いことが分かります。「また、多種多様なソフトウェアが利用されている中で、一つのソフトウェアに関連する脅威が約1割を占める状態は注視すべき事項です。

WordPressは活用しやすいという特徴の一方で、テンプレートやプラグイン(※8)が豊富にあり、それぞれのソフトウェアが独立しています。そのため、適切に管理・更新をしないとセキュリティリスクが残存する可能性があります。実際、脆弱性が残存したWordPressのテンプレートやプラグインを利用していたために改ざん・迷惑メール送信・情報流出の被害を被った事例は、毎年報告されています。被害を防ぐためにも、自社のウェブサイトのソフトウェアの状態を定期的に棚卸しを行い、アップデートを実施することが不可欠です。アップデートがすぐにできない場合でも、暫定的な対策として仮想パッチの設置などの防御策を講じることが求められます。

(※7) W3Techs(2025年11月),「Distribution of content management systems among websites that use Japanese as content language」

(※8) アプリケーションに機能を追加・拡張するためのソフトウェアのこと。ブラウザの拡張機能としてよく使われる。

[画像4: https://prcdn.freetls.fastly.net/release_image/136/5135/136-5135-8f645bd2179fcdd2587a5a273213f8ec-1144x907.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

表2: 「バージョン管理の不備」カテゴリで検知したWordPress関連の高リスク脅威ランキング

【「GMOサイバー攻撃 ネットde診断 ASM」開発担当者のコメント】

■プロダクトサービス事業部 副部長 診断エンジン開発者 大西 和貴

今回の結果からは、企業のIT資産管理の重要性があらためて浮き彫りになりました。脆弱性の存在やサポート終了ソフトウェアの利用は、“見えないまま放置されるリスク”の代表例です。

私たちは、ASM(Attack Surface Management)を通じて、お客様が自社のIT資産の現状を正しく把握し、どの対策を優先すべきかを具体的に判断できる環境を提供しています。

サイバー攻撃の多くは『見えていなかった資産』から始まります。継続的な可視化と迅速な対応が、今後ますます求められると考えています。

[画像5: https://prcdn.freetls.fastly.net/release_image/136/5135/136-5135-bf84dfc0b42446a01dd1ca2627ef940a-1283x1283.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

【「GMOサイバー攻撃 ネットde診断 ASM」について】(https://product.gmo-cybersecurity.com/net-de-shindan/lp_enterprise/)

「GMOサイバー攻撃ネットde診断 ASM」は、簡単かつ直感的に使用が可能なセキュリティプラットフォームです。国産ASMツールとして培ってきた「IT資産の棚卸しとリスク可視化」の強みを活かしながらも、ASMツールの枠にとどまらず「複雑化するセキュリティ運用をシンプルにし、“何から対策すべきか”を可視化する」というビジョンの実現を目指しています。セキュリティ知識を問わず、お客様が最も優先すべき対策を一目で把握できるよう導きます。

【GMOサイバーセキュリティ byイエラエについて】(https://gmo-cybersecurity.com/)

GMOサイバーセキュリティ byイエラエは、国内最大規模のホワイトハッカーで組織されたサイバーセキュリティのプロフェッショナルカンパニーです。会社理念である「人を助ける信念を守るチカラに変えていく」ために今後も最先端の技術と実践的な教育を通じて、日本のサイバーセキュリティの強化に貢献していきます。また、「世界一のホワイトハッカーの技術力を身近に」を目指して、各種脆弱性診断、ペネトレーションテスト、セキュリティコンサルタント、SOCサービス、フォレンジック調査まで包括的にサイバーセキュリティ対策サービスをご提供します。

以上

【 GMOサイバーセキュリティ byイエラエ株式会社】

(URL:https://gmo-cybersecurity.com/)

会社名 GMOサイバーセキュリティ byイエラエ株式会社

所在地 東京都渋谷区桜丘町26番1号 セルリアンタワー

代表者 代表取締役CEO 牧田 誠

事業内容 ■Webアプリ及びスマホアプリ脆弱性診断 ■ペネトレーションテスト

■不正利用(チート)診断 ■IoT脆弱性診断 ■自動車脆弱性診断

■フォレンジック調査 ■CSIRT支援 ■クラウドセキュリティ診断

■クラウドセキュリティ・アドバイザリー

資本金 1億円

【GMOインターネットグループ株式会社】(URL:https://group.gmo/)

会社名 GMOインターネットグループ株式会社 (東証プライム市場 証券コード:9449)

所在地 東京都渋谷区桜丘町26番1号 セルリアンタワー

代表者 代表取締役グループ代表 熊谷 正寿

事業内容 持株会社(グループ経営機能)

■グループの事業内容

インターネットインフラ事業

インターネットセキュリティ事業

インターネット広告・メディア事業

インターネット金融事業

暗号資産事業

資本金 50億円

Copyright (C) 2025 GMO Cybersecurity by Ierae, Inc. All Rights Reserved.