サイバーセキュリティソリューションのパイオニアであり、世界的リーダーであるチェック・ポイント・ソフトウェア・テクノロジーズ(Check Point Software Technologies Ltd.、NASDAQ:CHKP、以下チェック・ポイント)の脅威インテリジェンス部門であるチェック・ポイント・リサーチ(Check Point Research、以下CPR)は、macOSを標的とする情報窃取型マルウェアBanshee Stealerの脅威について報告しました。

エグゼクティブサマリー:

- 2024年9月以来、CPRは、macOSをターゲットとして、ブラウザの認証情報や暗号通貨ウォレット、その他機密データを盗み取るマルウェア、Banshee Stealerの新バージョンを監視してきました。

- Bansheeの最新バージョンは過去2カ月以上にわたり検出されずに身を隠し続けてきました。Apple社のセキュリティ機能であるXProtectから取り入れた文字列暗号化アルゴリズムを導入していることから、多くのアンチウイルスシステムがこのマルウェアを見落としやすくなっています。

- 脅威アクターはフィッシングサイトやGitHubリポジトリを利用してBansheeを配布しており、多くの場合、Chromeやテレグラムなどの一般的なソフトウェアに偽装しています。

- 新バージョンの主要アップデートでロシア語チェックが削除されたことにより、マルウェアの潜在的なターゲットが拡大しています。

- Banshee StealerはmacOSユーザーに対するリスクの高まりを浮き彫りにしており、高度なサイバーセキュリティソリューションと警戒強化の必要性が強調されています。

macOSの人気は高まり続け、ユーザー数は今や世界中で1億人を超えています。それと同時に、macOSはサイバー犯罪者にとってますます魅力的なターゲットになりつつあります。安全なオペレーティングシステムであるという評判とは裏腹に、macOSを標的とするBanshee Stealerのような巧妙な脅威の台頭は、脅威への警戒とプロアクティブなサイバーセキュリティ対策の重要性を浮き彫りにしています。

セキュリティの前提が崩れるとき

多くのmacOSユーザーは、このプラットフォームがUnixベースのアーキテクチャであり、従来の市場シェアが比較的低かったことから、macOSはサイバー犯罪者にとって魅力的なターゲットではなく、したがってマルウェアとは無縁であると考えています。macOSにはGatekeeper、XProtect、サンドボックスなどの強固なセキュリティ機能が搭載されている一方で、Banshee Stealerの台頭は、脅威と無縁のオペレーティングシステムなどないことを再認識させられる一つです。

ステルス型マルウェアであるBanshee Stealerは、単に侵入するだけではなく、検出されることなく動作し、通常のシステムプロセスにシームレスに溶け込みながら、ブラウザの認証情報、暗号通貨ウォレット、ユーザーパスワード、機密ファイルデータを窃取します。Bansheeの真に警戒すべき点は、検出を逃れる能力です。経験豊富なITの専門家であっても、その存在の特定は容易ではありません。Banshee Stealerは単なる新しいマルウェアのひとつではなく、セキュリティの前提を見直し、データを保護するためのプロアクティブな対策を講じるようユーザーを促す、重大な警告です。

進化するBanshee Stealer:新種の脅威

Banshee Stealerが最初に注目を集めたのは、XSSやExploit、テレグラムなどのアンダーグラウンドフォーラムで「Stealer-as-a-service」として宣伝された2024年の半ばでした。脅威アクターは3,000ドルでこのマルウェアを購入し、macOSユーザーを標的に攻撃を行うことが可能になりました。そして2024年9月下旬、CPRはそれまで未検出だった、興味深い工夫が加えられた新種のBansheeを確認しました。Bansheeの開発者は、AppleのアンチウイルスエンジンXProtectから文字列暗号化アルゴリズムを“盗み”、オリジナル版のプレーンテキスト文字列を置き換えたのです。この動きによって、Bansheeは2カ月以上にわたり、アンチウイルスエンジンによる検出を回避できていたようです。脅威アクターはその間、Chromeやテレグラム、TradingViewなど一般によく知られたソフトウェアツールを装い、フィッシングサイトや悪意あるGitHubリポジトリを通じてこのマルウェアを配布していました。

Bansheeの活動は、2024年11月にXSSのアンダーグラウンドフォーラムでソースコードが流出し、一般への公開が停止されたことで大きな転換点を迎えました。このリークは、マルウェアの内部構造を暴露しただけでなく、アンチウイルスエンジンによる検出を手助けすることにもつながりました。しかし、このリークによってアンチウイルスエンジンの検出能力が向上した一方、他の脅威アクターによって新たな亜種の開発が行われる懸念も生じました。

Banshee Stealerの仕組み

Banshee Stealerの機能は、現代のマルウェアの背景にある巧妙さを明らかにしています。Banshee Stealerは、インストールされると以下のような動作を行います。

- システムデータを窃取:標的はChrome、Brave、Edge、Vivaldiなどのブラウザと、暗号通貨ウォレット用のブラウザ拡張機能です。また、二要素認証(2FA)の拡張機能も悪用して、機密情報を取得します。さらに、ソフトウェアおよびハードウェアの詳細、外部のIPアドレス、macOSのパスワードなどを収集します。

- ユーザーを騙す:正規のシステムプロンプトに見せかけた説得力あるポップアップを利用し、ユーザーを騙してmacOSのパスワードを入力させます。

- 検出を回避:アンチ解析テクニックを採用し、デバッグツールやアンチウイルスエンジンを回避します。

- データを抽出:暗号化およびエンコードされたファイルを介して、窃取した情報をコマンド&コントロールサーバーに送信します。

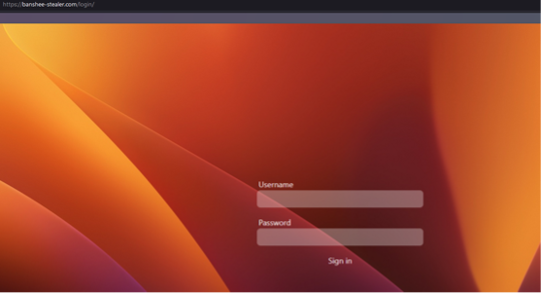

[画像1: https://prcdn.freetls.fastly.net/release_image/21207/362/21207-362-35bc6a9bab633ff2e511f3c5fcc9f374-543x296.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

Bansheeのログインパネル

脅威アクターは、GitHubリポジトリをBansheeの主要な配布方法として使用していました。これらのキャンペーンは、BansheeでmacOSユーザーを標的にすると同時に、既知のマルウェアであるLumma Stealerを用いてWindowsユーザーを標的とした攻撃も行っています。3つのウェーブにわたって悪意あるリポジトリが作成され、人気のソフトウェアに成りすましてユーザーを誘導し、マルウェアをダウンロードさせました。こうしたリポジトリは、悪意あるキャンペーンを開始する前にレビューや評価によってユーザーからの信頼を築いており、多くの場合、正当なものに見えます。

[画像2: https://prcdn.freetls.fastly.net/release_image/21207/362/21207-362-286f383830ea682dc4c0a77b5c0a0eea-834x974.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

ダウンロードに使われるGithub.io サイト

Banshee Stealerがもたらす教訓

企業は、最新のマルウェアがもたらす広範なリスクの数々について認識しておく必要があります。そうしたリスクには、機密情報の流出と企業の評判の毀損など大きな損害につながるデータ侵害、デジタル資産を脅かす暗号通貨ウォレットへの標的型攻撃、そして、検知を回避し、特定までに長期的な被害を生むステルス型マルウェアによる業務妨害などがあります。

Banshee Stealerの成功は、サイバー脅威の進化と、強固な防御の必要性を強調しています。2024年11月にソースコードが流出して以来、Banshee Stealer SaaS(サービスとしてのスティーラー)の運営は公式には停止されました。しかし、CPRは現在もフィッシングサイトを通じてこのマルウェアを配布する複数のキャンペーンを確認しています。これらのキャンペーンがかつてのBanshee Stealerの顧客によるものか、作成者の個人的グループによるものかは明らかではありません。

[画像3: https://prcdn.freetls.fastly.net/release_image/21207/362/21207-362-4ee4922b5eca20baad031c083e5556ea-480x288.png?width=536&quality=85%2C75&format=jpeg&auto=webp&fit=bounds&bg-color=fff ]

キャンペーンクラスター

Banshee Stealerの最新バージョンでは、ロシア語チェックの削除という特筆すべきアップデートが実施されました。従来のバージョンでは、特定地域を標的から外すかのように、ターゲットのシステムでロシア語を検出すると動作を停止していました。この機能の削除は、マルウェアの潜在的な標的が拡大したことを示唆しています。

サイバー犯罪者が革新を続ける中、包括的な保護を提供するためには、セキュリティソリューションもまた、同時に進化することが必要です。企業やユーザーも同様に、脅威から身を守るためのプロアクティブな対策を講じ、高度なツールを活用して、サイバーセキュリティへの高い注意力と意識を保つ文化を醸成していく必要があります。CPRは引き続き、こうしたリスクの発見と軽減に取り組んでいきます。組織は、常に情報を入手し、強固なサイバーセキュリティ対策に投資することによって、このような脅威に直面した場合でもデータを保護し、レジリエンスを維持できます。

Banshee Stealerに関するCPRの包括的なレポートはこちらでご覧いただけます。

本プレスリリースは、米国時間2025年1月9日に発表されたブログ(英語)をもとに作成しています。

Check Point Researchについて

Check Point Researchは、チェック・ポイントのお客様、脅威情報コミュニティを対象に最新のサイバー脅威インテリジェンスの情報を提供しています。チェック・ポイントの脅威インテリジェンスであるThreatCloud AIに保存されている世界中のサイバー攻撃に関するデータの収集・分析を行い、ハッカーを抑止しながら、自社製品に搭載される保護機能の有効性について開発に携わっています。100人以上のアナリストや研究者がチームに所属し、セキュリティ ベンダー、捜査当局、各CERT組織と協力しながら、サイバーセキュリティ対策に取り組んでいます。

ブログ: https://research.checkpoint.com/

X: https://twitter.com/_cpresearch_

チェック・ポイントについて

チェック・ポイント・ソフトウェア・テクノロジーズ(https://www.checkpoint.com/)は、AIを活用したクラウド型サイバーセキュリティプラットフォームのリーディングプロバイダーとして、世界各国の10万を超える組織に保護を提供しています。Check Point Software Technologiesは、積極的な防御予測とよりスマートで迅速な対応を可能にするInfinity Platformを通じ、サイバーセキュリティの効率性と正確性の向上のためにあらゆる場所でAIの力を活用しています。Infinity Platformの包括的なプラットフォームは、従業員を保護するCheck Point Harmony、クラウドを保護するCheck Point CloudGuard、ネットワークを保護するCheck Point Quantum、そして協働的なセキュリティオペレーションとサービスを可能にするCheck Point Infinity Core Servicesによって構成されます。Check Point Software Technologiesの全額出資日本法人、チェック・ポイント・ソフトウェア・テクノロジーズ株式会社(https://www.checkpoint.com/jp/)は、1997年10月1日設立、東京都港区に拠点を置いています。

ソーシャルメディア アカウント

・Check Point Blog: https://blog.checkpoint.com

・Check Point Research Blog: https://research.checkpoint.com/

・YouTube: https://youtube.com/user/CPGlobal

・LinkedIn: https://www.linkedin.com/company/check-point-software-technologies/

・X: https://x.com/checkpointjapan

・Facebook: https://www.facebook.com/checkpointjapan

将来予想に関する記述についての法的な注意事項

本プレスリリースには、将来予想に関する記述が含まれています。将来予想に関する記述は、一般に将来の出来事や当社の将来的な財務または業績に関連するものです。本プレスリリース内の将来予想に関する記述には、チェック・ポイントの将来の成長、業界におけるリーダーシップの拡大、株主価値の上昇、および業界をリードするサイバーセキュリティプラットフォームを世界の顧客に提供することについての当社の見通しが含まれますが、これらに限定されるものではありません。これらの事項に関する当社の予想および信念は実現しない可能性があり、将来における実際の結果や事象は、リスクや不確実性がもたらす影響によって予想と大きく異なる可能性があります。ここでのリスクには、プラットフォームの機能とソリューションの開発を継続する当社の能力、当社の既存ソリューションおよび新規ソリューションにたいする顧客の受け入れと購入、ITセキュリティ市場が発展を続けること、他製品やサービスとの競争、一般的な市場、政治、経済、経営状況、テロまたは戦争行為による影響などが含まれています。本プレスリリースに含まれる将来予想に関する記述に伴うリスクや不確実性は、2024年4月2日にアメリカ合衆国証券取引委員会に提出した年次報告書(フォーム20-F)を含む証券取引委員会への提出書類に、より詳細に記されています。本プレスリリースに含まれる将来予想に関する記述は、本プレスリリースの日付時点においてチェック・ポイントが入手可能な情報に基づくものであり、チェック・ポイントは法的に特段の義務がある場合を除き、本プレスリリース記載の将来予想に関する記述について更新する義務を負わないものとします。

本件に関する報道関係者からのお問い合わせ

チェック・ポイント広報事務局 (合同会社NEXT PR内)

Tel: 03-4405-9537 Fax: 03-6739-3934

E-mail: checkpointPR@next-pr.co.jp